Printf « Hello RDS Guys ^__^ »

Comme vous le savez, Windows Server 2019 est disponible (GA > Generally Available) depuis début Octobre.

Note : consultez cet article pour en savoir plus

Plusieurs améliorations ont été apportées au rôle R(remote) D(esktop) S(ervices) sous Windows Server 2019, cela concerne la partie Server (RD Servers), End-User (Experience Utilisateur) mais aussi la partie intégration avec le Cloud (Azure bien évidemment :)).

Je vous présenterai donc à travers cet article toutes les nouveautés introduites avec RDS Windows Server 2019 et ce qu’il faut retenir pour vos prochains projets de migration vers RDS 2019.

Les « Areas » de développement

L’équipe RDS Corp a focalisé sur efforts sur les axes de développement suivants :

- Simplifier la gestion d’une infrastructure RDS

- Améliorer l’expérience utilisateur

- Améliorer la sécurité des environnements RDS

- Faciliter l’intégration d’une infra RDS avec le Cloud (Azure)

Gestion simplifiée d’une infrastructure RDS

Deux améliorations majeures à noter :

- La première concerne le service RDLS (Remote Desktop Licensing Server)

- La deuxième est relative aux applications publiées (RemoteApp) jugées comme « Slow RemoteApp Experience«

RD Licensing Server : HA & Mode Offline Active Directory

Enfinnnnnnnn du HA pour le RDLS :xD

Avec RDS 2019, vous pouvez désormais configurer le service RD Licensing dans un vrai mode « HA : High Availability ».

Avec les versions RDS 2016, 2012 R2 ou encore 2012, la seule possibilité permettant la redondance du service RDLS consistait à déployer deux serveurs RDLS (ou +) et y installer la même quantité de CAL pour permettre une continuité de service en cas de perte d’un des deux serveurs.

Avec RDS 2019, il est désormais possible de configurer le service de Licensing RDS en mode HA avec une Built-in Feature, similaire à celle du Broker. Vous aurez donc besoin d’une instance SQL pour héberger la base de données RDLS-HA qui stockera la configuration de la haute disponibilité du service RDLS.

En outre, une nouvelle amélioration pour le service RDLS a été introduite avec Windows Server 2019, il s’agit de la prise en charge d’un Mode « Offline Active Directory« .

Je m’explique :

Sur les anciennes versions RDS (2016 et antérieur), le rôle RDLS avait toujours besoin d’accéder aux services d’annuaires Active Directory (ADDS) et plus précisément d’une connectivité avec un Domain Controller pour mettre à jour certains attributs AD avec les informations relatives aux Licences Utilisateurs (CAL RDS Per-User), avec RDS 2019 cela n’est plus nécessaire. En effet, un RDLS supporte désormais un mode « AD Offline » et peux mettre à jour les informations de Licensing d’un user RDS sur ses propriétés AD sans avoir besoin de contacter un DC.

Nouvelle API PerfMon pour les « Slow RemoteApp »

Des nouveaux compteurs de performances ont été ajoutés pour RDS 2019 à travers une nouvelle PerfMon API (Application Programming Interface). Ces compteurs vous aideront à collecter les données/informations (metrics et autres) liées aux RemoteApp présentant des problèmes de stabilité et de performance pour diagnostiquer et améliorer l’expérience utilisateur.

Expérience Utilisateur améliorée

Toujours dans un souci d’amélioration de l’expérience utilisateur, Microsoft a bien travaillé la partie End-User Experience pour les environnements RDS 2019, résultats :

- Ajout de Notifications « Modernes » sur les Sessions Bureau à distance et plus précisément au niveau du « Centre de Notifications », le but étant d’améliorer l’utilisation des RemoteApp telles que Microsoft Outlook ou encore Teams.

- La redirection des « Caméras » intégrées ou externes (USB) vers une Session RDS est désormais possible : Vous pouvez rediriger jusqu’à 8 Caméras sur une Session Bureau à distance :

- Des nouvelles améliorations ont été apportées au niveau du DDA (Discrete Device Assignment) sous RDS 2019 pour augmenter le niveau de sécurité et assurer une meilleure isolation des VMs. Ces améliorations des technologies de virtualisation des GPU se traduiront par une réduction du trafic réseau et une lecture vidéo plus fluide.

- Enfin, l’utilisation du CPU et la Bande Passante sur le client Web et Serveur RDSH ont été réduites, cela permet une meilleure expérience des utilisateurs se connectant via le nouveau Client Web.

Plus de sécurité avec RDS 2019

L’équipe produit RDS a également concentré ses efforts sur l’aspect « Sécurité ».

La sécurité RDS a été amélioré à travers :

- L’Intégration avec « Windows Admin Center » : cela vous permet de regrouper tous les serveurs Remote Desktop locaux et distants (RD Broker, Web Access…) en une seule console et les gérer de manière centralisée

- L’Optimisation de Windows Defender pour prise en charge du Multi-Session et une meilleure sécurité des environnements Bureau à distance

- Le RD Web Client prend désormais en charge le SSO (Single Sign-On) pour simplifier le processus d’authentification et rendre l’expérience utilisateur meilleure pour les clients se connectant via le Client Web

- De nouvelles fonctionnalités de sécurité comme par exemple le chiffrement DTLS (Datagram Transport Layer Security) qui peut être activé facilement pour renforcer la sécurité au niveau de vos déploiements RDS.

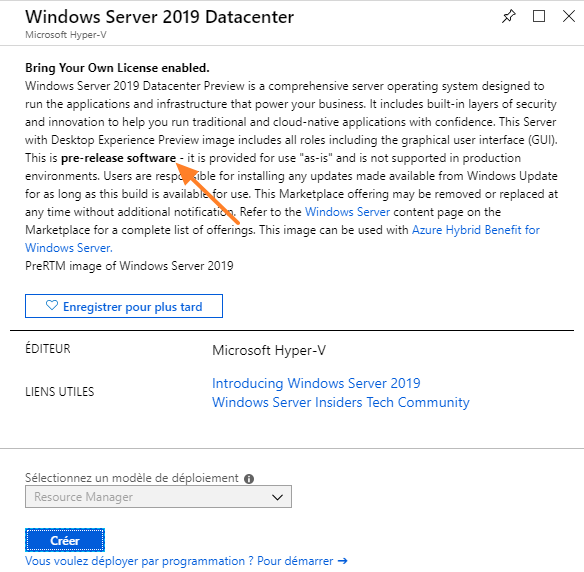

RDS 2019 & Microsoft Azure

La vision de Microsoft depuis la sortie de Windows Server 2016 déjà, était de pousser ses clients à déployer RDS dans Azure.

En effet, avec RDS 2016, vous aviez déjà la possibilité de configurer le service Broker en mode HA en utilisant l’offre PaaS (Platform-as-a–Service) Azure qu’est Azure SQL Database.

L’utilisation du Cloud Azure offre plusieurs avantages par rapport à un hébergement traditionnel (dans un Datacenter OnPrem > sur du VMware vSphere ou Hyper-V Server) :

- Réduction des coûts : en utilisant le Cloud Azure, vous passez généralement du mode CAPEX (investissement dans le matériel & logiciel) au mode OPEX (consommation). Avec Azure, vous êtes généralement dans un mode « Pay-as-you-go », cela veut dire que vous payez uniquement les ressources Azure (Compute/VM, Stockage, Réseau…) quand celles-ci sont utilisées (eg : je consomme mes services RDS uniquement du Lundi au Vendredi de 8h à 18h).

- Tirer profit de la puissance de calcul du Cloud, de la scalabilité, flexibilité et agilité

- Eg : vous pouvez configurer vos VM avec du scaling-out & down pour que vos serveurs RDS peuvent monter en charge (de manière automatique) quand des pics d’activité se présentent et redescendre à leur configuration initiale quand une baisse de charge a lieu. Dans un mode traditionnel, vous devez rajouter de la RAM, vCPU voire acheter un nouveau matériel (serveur, changer le type de la carte réseau…etc)

- Réduction MCO/Effort de gestion : Azure étant une plateforme de Cloud Publique, toute l’infrastructure physique Serveur/Storage/Network est gérée et maintenue par l’éditeur (MS), vous n’avez donc plus à vous soucier des pannes matérielles, maintenances à planifier …Etc

- …

Pour faciliter l’adoption du Cloud Azure, Microsoft a introduit un mode « RDS Hybride ». En effet, l’infrastructure RDS 2019 peut désormais être déployée en mode « Hybride », mode dans lequel les serveurs RD Connection Broker, Web Access et Gateway sont hébergés dans Azure et les Hôtes de Session hébergés dans votre Datacenter local.

Prise en charge {Azure Key Vault} & {Azure SQL Database}

Une des améliorations majeure quant au déploiement du rôle RDS dans Azure est l’intégration avec le service « Azure Key Vault ».

Azure Key Vault est la solution de « Key Management » d’Azure qui vous permet de stocker de manière sécurisée vos clés de chiffrement, Codes/Secrets/Crédentials…etc

Dans le cadre d’un déploiement RDS, les certificats SSL utilisés pour chiffrer les différents échanges au niveau de la Gateway, Web Access et RD Publishing/SSO peuvent désormais être stockés dans un Azure Key Vault.

Note : je prépare un Step-by-step guide à travers lequel je vous détaillerai comment utiliser Azure Key Vault pour stocker les certificats SSL RDS, il sera bientôt publié sur mon Blog So Stay Connected :).

De plus, Azure SQL Database peut héberger vos bases de données RDCB et RDLS HA, cela vous évite le déploiement d’une infrastructure SQL OnPrem dédiée (et complexe :)).

Enfin, Microsoft promets un nouveau model de Licensing RDS sur Azure à travers le Programme CSP (Cloud Solution Provider), nous aurons plus d’informations sur le sujet bientôt, fin Octobre normalement.

Useful Informations /Documentations

Pour les personnes n’ayant peu ou pas de connaissance sur les services Azure cités plus haut, je vous invite à consulter les liens suivants :

Je suis en train de finaliser plusieurs articles autour de RDS 2019, abonnez-vous sur mon Blog (si ce n’est pas déjà fait :)) pour rester informé de tout nouvel article publié.

A bientôt

#HK