J’avais publié dans le passé un post décrivant la matrice d’interopérabilité des Licences TSE/RDS Windows Server 2000 à 2016.

Note : le post est disponible directement depuis ce lien.

J’expliquais à travers cet article quand et comment pouvez-vous ré-utiliser vos Licences (CAL) TSE/RDS 2000 à 2016 sur les différentes plateformes Windows Server 2000 à 2016.

Aujourd’hui, je vais partager avec vous la nouvelle Matrice d’interopérabilité des Licences/CAL RDS à partir de 2012 à 2019.

Windows Server 2003 & 2008/2008 R2 étant Obsolètes, nous allons principalement nous focaliser sur les versions d’OS Server pouvant être utilisées en Production.

Comme vous le savez, Windows Server 2008 et 2008 R2 ne sont plus supportés depuis le 14 Janvier 2020. Consultez ce post pour en savoir plus.

Je vais plus précisément répondre aux questions suivantes :

- Puis-je réutiliser mes anciennes CAL RDS et les réinstaller sur un nouveau serveur exécutant une version d’OS Windows Server différente à celle du serveur « Source/existant »?

- Puis-je utiliser mes CAL TSE/RDS existantes pour autoriser mes utilisateurs RDS à se connecter à des serveurs Hôtes de Session (RDSH) exécutant des versions Windows Server différentes ?

Ma réponse sera « Splitée » en deux parties :

- Compatibilité des CAL TSE/RDS pour les serveurs de Licence RDS (RDLS)

- Comptabilité des CAL TSE/RDS pour les serveurs Hôte de Session (RDSH)

Note importante : les informations détaillées ci-dessous s’applique à vos serveurs de Licence RDS et RDSH hébergés OnPrem mais aussi ceux qui tournent sous forme de VM IaaS Azure (ou AWS, GCP, AliBabaCloud…Etc)

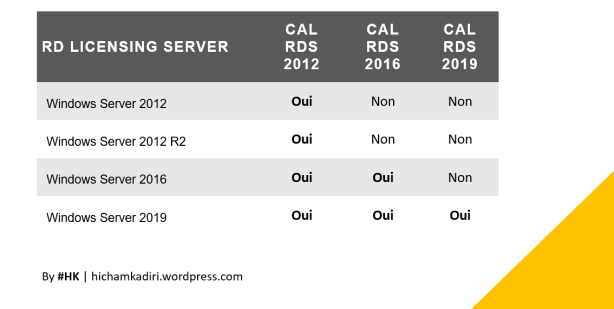

#R1 : Compatibilité des CAL RDS avec les serveurs de Licences RDS (RD Licensing Server)

Le tableau ci-dessous vous montre les CAL RDS pouvant être installées/utilisées sur chaque version d’OS Windows Server hébergeant le service de Licensing RDS (RDLS : Remote Desktop Licensing Server) :

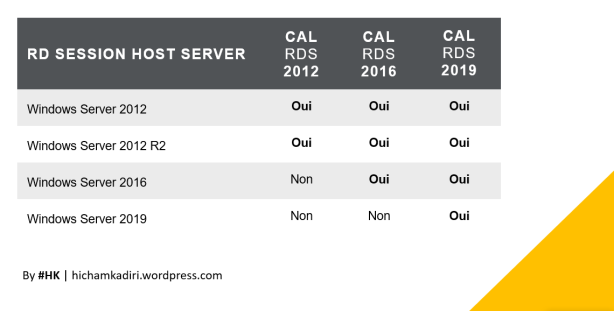

#R2 : Compatibilité des CAL RDS avec les serveurs Hôtes de Session RDS (RD Session Host Server)

Le tableau ci-dessous vous montre les CAL RDS pouvant être installées/utilisées pour autoriser vos utilisateurs distants à se connecter aux serveurs RDSH en fonction de la version d’OS Windows Server qui exécutent :

Ce qu’il faut retenir

Vous ne pouvez pas utiliser vos anciennes CAL RDS pour accéder aux nouvelles versions de Windows Server (RD Session Server), mais vous pouvez utiliser des nouvelles CAL RDS pour accéder aux anciennes versions de Windows Server (RD Session Host). Les serveurs de licences RDS peuvent héberger toutes les CAL RDS ayant la même version de l’OS qu’il exécute ou ultérieur (eg : un RD Licensing Server 2016 peut héberger des CAL RDS 2016 et 2019).

Pour vous aider à mieux comprendre le tableau, je vous détaillerai un vrai « Use Case »:

Supposons qu’un Client (Société) X dispose déjà d’un Pack de Licences RDS 2012 R2 et est sur le point de dé-commissionner son infrastructure RDS 2012 R2 pour en déployer une nouvelle sous 2016 ou 2019. Comme indiqué dans le tableau ci-dessus, les CAL « RDS 2012 R2 » peuvent être installées sur les OS Windows Server suivants : 2012, 2012 R2, 2016 et 2019. Cette société pourra donc continuer à utiliser (en réinstallant) les Licences RDS 2012 R2 sur tout futur serveur de Licence RDS exécutant Windows Server 2012 R2 à 2019.

Cette même société souhaite savoir s’elle peut réutiliser ses licences RDS 2012 R2 pour permettre l’accès à des hôtes de session RDSH 2016 ou 2019, comme indiqué dans le tableau ci-haut, les CAL RDS 2012 R2 ne permettent l’accès qu’à des RDSH Servers exécutant la même versions que les CAL ou antérieur, donc des hôtes de sessions sous Windows Server 2012 R2, 2012, 2008 R2 ou 2008.

Référence documentation

Pour en savoir plus sur le Licensing RDS et la compatibilité des CAL RDS entre les différentes versions d’OS Windows Server, je vous invite à consulter la documentation officielle Microsoft disponible directement depuis ce lien.

A bientôt, et soyez forts pendant cette crise sanitaire (covid-19), tout va rapidement rentrer dans l’ordre :).

#ProtegezVous #RestezVous #SoyezForts