S’applique à : RDS Windows Server 2012 R2, RDS Windows Server 2016, Windows 8(.1), Windows 10

Microsoft a apporté plusieurs améliorations en matière de sécurité au couple d’OS {Windows Server 2012 R2 & Windows 8.1} pour les protéger contre les attaques PtH (Pass-the-Hash). Les mots de passes des comptes utilisateurs ainsi que leur Hashes sont généralement stockés sur le Disque et la Mémoire du Poste de travail /Serveur, si votre machine est compromise, vos informations d’identification peuvent être réutilisées par un Hacker pour accéder à d’autres systèmes /plateformes /services critiques sans que vous soyez au courant.

Introduit avec Windows Server 2012 R2, la fonctionnalité « Restricted Admin Mode » ou « Mode d’Administration Restreinte » a été conçu pour protéger les comptes Administrateurs (locaux et du domaine) contre ce type d’attaque en s’assurant que les informations d’identification saisies lors d’une connexion Bureau à distance ne soient mémorisées et stockées dans la mémoire de la machine distante, qui peut potentiellement être compromise.

Quelques scénarios typiques

Equipe Help Desk utilisant un compte « Administrateur » pour effectuer du support N1/N2 à distance (via RDP) sur les machines des utilisateurs du réseau

Equipe IT Admins utilisant un compte « Administrateur du Domaine » pour effectuer du support N3 à distance (via RDP) sur des serveurs Membres.

Processus d’ouverture de Session RDP

Lorsque vous établissez une Connexion Bureau à distance sur une machine distante, vous êtes invités à vous authentifiez : Apparition de la fameuse boite de dialogue « Sécurité de Windows« :

L’authentification se fait dans un premier temps avec le service local RDP via le Process « Remote Interactive Logon ». Dans ce contexte, le mot « Interactive » signifie que l’utilisateur saisi « physiquement » son nom d’utilisateur et son mot de passe associé.

Le Service RDP tente ensuite d’ouvrir une Session Réseau sur la machine distante pour vérifier si l’utilisateur est autorisé à s’y connecter/accéder ou pas. Lors de cette phase, aucune information d’identification n’est requise. En effet, le ticket Kerberos ou Hash NTLM ayant été créés lors de l’ouverture de session initiale peuvent être utilisés pour l’authentification via réseau.

Une fois authentifié par le service RDP de la machine distante, les informations d’identification de l’utilisateur sont envoyées à travers un canal sécurisé vers la machine distante, l’ouverture de session « Interactive » a lieu ce qui permet à l’utilisateur distant de voir et accéder au Bureau à distance.

Prérequis

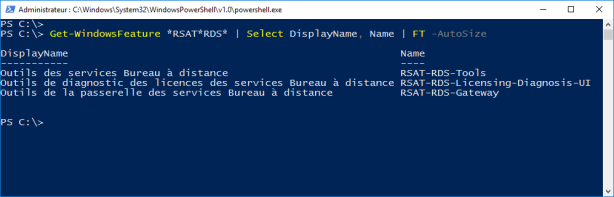

La fonctionnalité « Restricted Admin Mode » est supportée uniquement par les OS suivants :

OS Server : Windows Server 2012 R2 et Windows Server 2016

OS Client : Windows 8.1 et Windows 10

Donc avant de lancez une Connexion Bureau à distance en mode « Restricted Admin », assurez-vous que celle-ci est établie depuis et vers un des OS cités ci-dessus.

Dois-je utiliser le mode « Restricted Admin » ?

Si vous souhaitez restreindre les accès Bureau à distance sur des machines pouvant présentées un problème (machine présentant des problèmes de stabilité, potentiellement compromise, infectées par des virus…), vous pouvez envisager l’activation du mode « RestrictedAdmin », car comme expliqué ci-haut, vous pouvez être sûre que vos infos d’identifications ne peuvent être réutilisées par un programme malveillant ou un Hacker pour s’introduire sur d’autres machines du réseau jugées « critiques » comme les DC, BDD, Filers …

Cependant, certaines « Best Practices » de l’éditeur soulignent une préférence pour le « Hardening d’OS » incluant la mise en place de stratégies de sécurité pour renforcer la sécurité des comptes Administrateurs (locaux et du domaine), comme par exemple :

Le compte « Administrateur du Domaine » doit uniquement être utilisé pour s’authentifier sur les DCs pour gérer et administrer l’infrastructure AD et JAMAIS pour administrer les serveurs membres, les machines des utilisateurs du réseau …

Chaque machine du réseau doit avoir un compte « Administrateur » et mot de passe unique pour les besoins de gestion, d’administration et support

…

Comment utiliser le mode « Restricted Admin » ?

Le mode « Restricted Admin » est représenté par un paramètre de l’outil MSTSC.exe (Application Cliente : Connexion Bureau à distance).

Cette fonctionnalité correspond au paramètre /RestrictedAdmin, lancez MSTSC /? depuis l’invite de commande (CMD.exe) ou le Menu Démarré et constatez la disponibilité du mode « /RestrictedAdmin »:

Activer ou Désactiver le mode « Restricted Admin »

Le Mode « Restricted Admin » est désactivé par défaut.

Pour activer cette fonctionnalité, une nouvelle clé doit être créée au niveau du BDR (Base de Registre), voir les paramètres suivants:

Chemin : HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Valeur DWORD (32-bits) : DisableRestrictedAdmin

Données de la valeur : 0

Vous pouvez également activer cette fonctionnalité d’une manière centralisée sur un ensemble de serveurs /postes de travail via GPO, et ce via l’utilisation du paramètre de Stratégie de groupe suivant :

Chemin : Configuration Ordinateur | Stratégies | Modèles d’administration | Système | Délégation d’informations d’identification

Paramètre : Limiter la délégation d’informations d’identification à des serveurs distants

Valeur du paramètre : Activé

Une fois activé, si vous établissez une Connexion Bureau à distance (en mode Normal sans le paramètre /RestrictedAdmin) sur un serveur distant, le message suivant apparaît:

Maintenant, essayez de vous connecter à votre machine distante via l’utilisation de la commande : MSTSC /RestrictedAdmin

Note : Cette commande peut être lancée depuis le Menu Démarrée ou l’Invite de commande (CMD.exe)

Comme illustré dans l’image ci-après, la connexion Bureau à distance avec le mode « RestrictedAdmin » renforcé permet l’ouverture de la Session Bureau à distance :

Limitations du mode « Restricted Admin »

Comme expliqué précédemment, quand le mode « Restricted Admin » est activé, l’utilisateur authentifié sur la machine distante n’a pas la possibilité de se connecter sur d’autres machines ni ressources du réseaux,

En effet, la délégation étant restreinte, les connections vers les autres machines s’effectuent via le compte d’ordinateur local.

Vous risquez (par exemple) de ne pas pouvoir vous connecter à un lecteur réseau depuis une Session Bureau à distance.

Dans l’exemple suivant, une Connexion Bureau à distance (en mode Restricted Admin) a été ouverte sur le DC. Le Gestionnaire de Serveur du DC a été lancé et une tentative de Connexion sur le serveur distant RDS01 a échouée (pas de délégation d’informations d’identification):

Cette fois ci, une Connexion Bureau à distance (en mode normal : sans le Mode Restricted Admin) a été ouverte sur le DC. Le Gestionnaire de Serveur du DC a été lancé et une tentative de Connexion sur le serveur distant RDS01 a réussie (délégation d’informations d’identification ):